Введение

Информационная безопасность является критическим аспектом в современном мире, где киберугрозы становятся все более изощренными. Организации стремятся защитить свои данные и системы, используя различные методы и инструменты. Два наиболее распространенных подхода для выявления уязвимостей – это тестирование на проникновение (пентестинг) и автоматизированные сканирования уязвимостей. В этой статье мы рассмотрим, почему тестирование на проникновение, несмотря на его трудоемкость и стоимость, имеет значительные преимущества перед автоматизированными сканерами уязвимостей.

Что такое тестирование на проникновение?

Тестирование на проникновение (пентестинг) представляет собой симулированную кибератаку на компьютерную систему, сеть или веб-приложение с целью выявления уязвимостей, которые могут быть использованы злоумышленниками. Пентестинг может быть выполнен вручную, с использованием автоматизированных инструментов, или с комбинацией обоих подходов. Основная цель пентестинга – имитация действий реальных атакующих для оценки безопасности системы.

Разновидности пентестинга

- Black-box пентестинг: Пентестеры не имеют предварительной информации о целевой системе. Этот вид тестирования максимально приближен к реальным атакам.

- White-box пентестинг: Пентестеры имеют полный доступ к информации о системе, включая исходный код, архитектуру и документацию. Это позволяет провести более глубокий анализ.

- Gray-box пентестинг: Пентестеры обладают ограниченной информацией о системе. Этот вид тестирования является компромиссом между black-box и white-box методами.

Что такое автоматизированное сканирование уязвимостей?

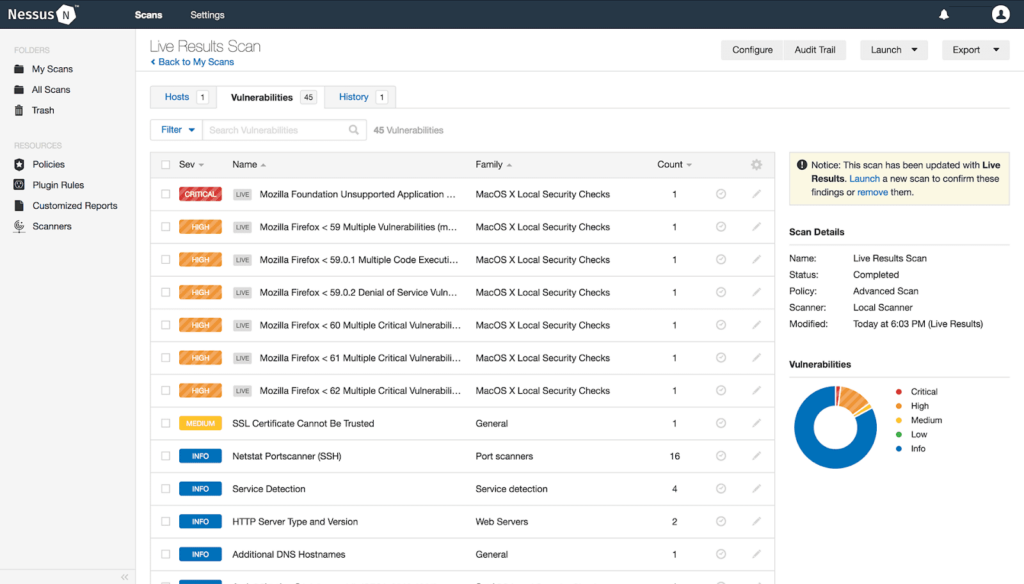

Автоматизированное сканирование уязвимостей – это процесс использования специализированного программного обеспечения для автоматического поиска уязвимостей в системах, сетях и веб-приложениях. Эти инструменты сканируют целевые системы на наличие известных уязвимостей и предоставляют отчеты с рекомендациями по их устранению.

Преимущества автоматизированного сканирования

- Скорость: Автоматизированные сканеры могут быстро провести анализ большой сети или системы.

- Постоянный мониторинг: Сканеры могут быть настроены на регулярное сканирование, обеспечивая постоянный мониторинг безопасности.

- Обширная база данных: Автоматизированные инструменты используют обширные базы данных известных уязвимостей и эксплойтов.

Основные различия между пентестингом и автоматизированным сканированием

Ручной процесс против автоматизации

Тестирование на проникновение преимущественно является ручным процессом. Пентестеры, основываясь на своем опыте и знаниях, используют различные методы и техники для выявления уязвимостей, включая социальную инженерию, анализ логики приложения и ручное тестирование механизмов аутентификации и авторизации. В то время как автоматизированные сканеры могут выявить множество технических уязвимостей, они не способны полноценно проверять бизнес-логику и сложные сценарии атаки.

Проверка бизнес-логики

Бизнес-логика приложения представляет собой правила и процессы, которые определяют, как данные создаются, отображаются, хранятся и изменяются. Эти правила часто специфичны для каждой организации и зависят от ее внутренней структуры и процессов. Бизнес-логика включает в себя операции, связанные с управлением транзакциями, расчетами, обработкой заказов и другими аспектами, которые обеспечивают функционирование бизнеса. Проверка бизнес-логики является критически важной частью тестирования на проникновение, так как ошибки в этой области могут привести к серьезным финансовым и операционным потерям.

Почему автоматизированные сканеры не справляются

Автоматизированные сканеры уязвимостей предназначены для обнаружения технических уязвимостей, таких как XSS, SQL-инъекции, уязвимости в конфигурациях и т.д. Они работают на основе известных шаблонов и сигнатур, что позволяет им эффективно находить уязвимости, которые могут быть описаны заранее. Однако, они практически бесполезны при проверке логических уязвимостей, которые не могут быть сведены к простым шаблонам.

Примеры уязвимостей бизнес-логики

Изменение цен на товары

Представьте себе онлайн-магазин, где пользователи могут добавлять товары в корзину и оформлять заказы. Пентестер может попытаться изменить цену товара, отправляя измененные HTTP-запросы. Например, изменив параметр цены в запросе на меньшую сумму, пентестер проверяет, корректно ли сервер валидирует данные на стороне клиента. Если приложение не проверяет цену товара на сервере, злоумышленник может купить товар по заниженной цене, что приведет к финансовым потерям для компании.

POST /checkout

Host: example.com

Content-Type: application/x-www-form-urlencoded

product_id=123&price=10.00

В данном примере, если цена продукта передается в запросе и не проверяется на сервере, злоумышленник может изменить значение поля price и отправить запрос с любой желаемой ценой.

Обход ограничений на скидки

Многие компании предоставляют скидки на товары при выполнении определенных условий, например, при покупке на сумму свыше определенного лимита или при использовании промокода. Пентестер может попытаться обойти эти ограничения, манипулируя параметрами запроса или используя промокоды, которые не должны быть доступны.

POST /apply-discount

Host: example.com

Content-Type: application/json

{

"order_id": "456",

"promo_code": "SUPERDISCOUNT50"

}

Если сервер не проверяет право пользователя на использование промокода, злоумышленник может применить любые скидки к своим заказам.

Модификация транзакций

Платежные системы и системы управления транзакциями могут быть уязвимы к логическим ошибкам, позволяющим злоумышленникам модифицировать детали транзакций. Пентестер может попытаться изменить идентификаторы транзакций, суммы платежей или другие критические данные в процессе обработки транзакций.

POST /process-payment

Host: example.com

Content-Type: application/json

{

"transaction_id": "789",

"amount": "100.00",

"currency": "USD"

}

Если сервер не проверяет соответствие данных транзакции с данными заказа, злоумышленник может изменить сумму платежа или другие параметры.

Процесс проверки бизнес-логики

Анализ требований и спецификаций

Первым шагом в проверке бизнес-логики является детальное изучение требований и спецификаций приложения. Пентестер должен понять, какие бизнес-процессы реализованы в системе, и какие правила должны соблюдаться. Это включает в себя изучение документации, проведение интервью с разработчиками и бизнес-аналитиками, а также анализ архитектуры приложения.

Идентификация критических бизнес-процессов

После анализа требований пентестер идентифицирует критические бизнес-процессы, которые могут быть целями атак. Это могут быть процессы обработки платежей, управление заказами, учет скидок и промоакций, управление доступом и другие. Эти процессы являются наиболее уязвимыми с точки зрения бизнес-логики, так как ошибки в них могут привести к значительным убыткам.

Создание сценариев тестирования

На основе анализа требований и идентификации критических процессов пентестер создает сценарии тестирования. Эти сценарии описывают последовательность действий, которые необходимо выполнить для проверки уязвимостей в бизнес-логике. Сценарии могут включать в себя манипуляции с параметрами запросов, изменение данных на стороне клиента, попытки обхода ограничений и другие техники.

Проведение тестирования

Пентестер проводит тестирование, следуя разработанным сценариям. В процессе тестирования проверяются различные аспекты бизнес-логики, включая валидацию данных, управление транзакциями, обработку ошибок и другие. Пентестер внимательно анализирует результаты и выявляет уязвимости, которые могут быть использованы злоумышленниками.

Инструменты для проверки бизнес-логики

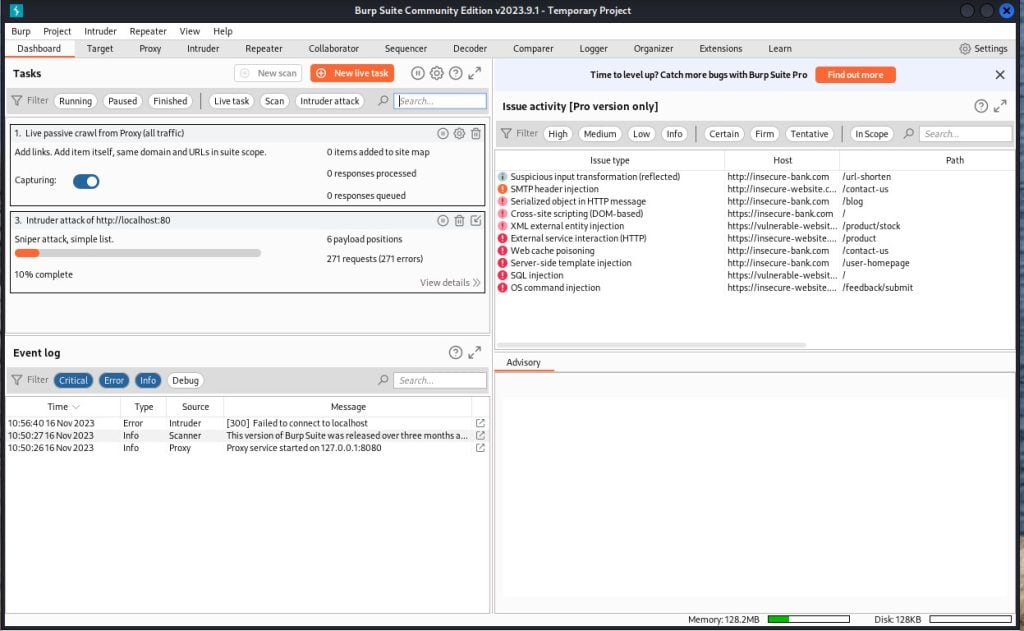

Хотя автоматизированные сканеры не могут полноценно проверять бизнес-логику, существуют инструменты, которые могут помочь пентестерам в этом процессе. Например, прокси-серверы и инструменты для перехвата HTTP-запросов, такие как Burp Suite и OWASP ZAP, позволяют анализировать и модифицировать трафик, что облегчает тестирование бизнес-логики.

Документирование и отчетность

После завершения тестирования пентестер документирует все выявленные уязвимости и разрабатывает рекомендации по их устранению. Важно предоставить четкие и детализированные отчеты, которые помогут разработчикам и менеджерам понять, какие проблемы были выявлены и как их исправить.

Примеры реальных атак на бизнес-логику

Кейс 1: Атака на скидочную систему

В одном из онлайн-магазинов была реализована система скидок, позволяющая пользователям получать скидки при покупке товаров на определенную сумму. Пентестер обнаружил, что система не проверяет количество товаров в корзине, что позволило ему получить значительную скидку, добавив в корзину несколько товаров, а затем удалив их перед оплатой. Этот баг позволил злоумышленникам получать товары по заниженным ценам, что привело к финансовым потерям для компании.

Кейс 2: Обход многофакторной аутентификации

В одном банковском приложении была реализована многофакторная аутентификация (MFA). Пентестер обнаружил, что после прохождения первого этапа аутентификации сервер выдает токен сессии, который можно использовать для доступа к учетной записи без прохождения второго этапа. Злоумышленник мог использовать этот токен, чтобы получить доступ к учетной записи пользователя, обойдя MFA. Эта уязвимость могла привести к компрометации множества учетных записей.

Кейс 3: Манипуляция данными заказа

В одном из приложений для управления заказами была обнаружена уязвимость, позволяющая злоумышленникам изменять данные заказа после его оформления. Пентестер обнаружил, что сервер не проверяет целостность данных заказа при обработке платежа, что позволило злоумышленнику изменять количество и стоимость товаров. Эта уязвимость могла быть использована для получения товаров по заниженным ценам или для создания фиктивных заказов.

Аутентификация и авторизация

Аутентификация и авторизация являются одними из наиболее критических компонентов системы безопасности, отвечающих за контроль доступа к ресурсам и обеспечивающих защиту от несанкционированного доступа. Аутентификация — это процесс подтверждения подлинности пользователя, который хочет получить доступ к системе, в то время как авторизация определяет права и привилегии аутентифицированного пользователя. Проверка этих механизмов на уязвимости является важной частью тестирования на проникновение, так как ошибки в их реализации могут привести к серьезным нарушениям безопасности.

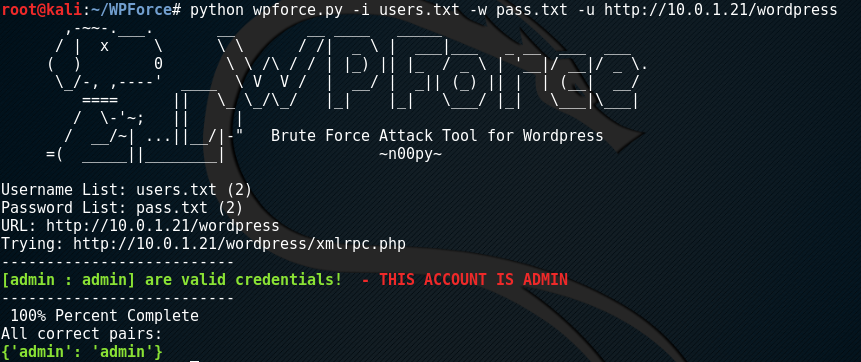

Проверка аутентификации

Проверка механизмов аутентификации включает в себя анализ различных методов, используемых для подтверждения личности пользователя. Это могут быть пароли, многофакторная аутентификация (MFA), биометрические данные и другие способы. Пентестеры проводят тестирование на уязвимости, такие как слабые пароли, неправильная обработка сессий, уязвимости в реализации MFA и другие. Например, они могут попытаться взломать систему, используя перебор паролей (brute force), фишинговые атаки или перехват одноразовых кодов (OTP). Особое внимание уделяется проверке на наличие уязвимостей, таких как уязвимость временного окна, когда злоумышленник может получить доступ к системе между успешной аутентификацией и проверкой дополнительных факторов.

Проверка авторизации

Авторизация отвечает за распределение прав и привилегий среди пользователей, определяя, какие действия и ресурсы доступны каждому пользователю. Пентестеры проверяют корректность реализации авторизационных механизмов, включая управление ролями и привилегиями, обработку запросов на доступ и проверку на возможность повышения привилегий. Например, они могут попытаться получить доступ к функциям или данным, которые не должны быть доступны обычным пользователям, используя техники, такие как обход проверки прав доступа (authorization bypass) или подмена ролей (role tampering). Важно проверить, чтобы система корректно обрабатывала все запросы на доступ и не допускала несанкционированного доступа к защищенным ресурсам.

Важность сессионного управления

Сессионное управление является важной частью как аутентификации, так и авторизации, обеспечивая безопасное хранение и передачу данных о пользователях в течение их взаимодействия с системой. Пентестеры проверяют, как система управляет сессиями пользователей, включая генерацию и обработку сессионных токенов, время жизни сессий и механизмы их завершения. Они могут пытаться перехватить сессионные токены, использовать их повторно или подменить для получения несанкционированного доступа. Также проводится проверка на уязвимости, связанные с межсайтовым подделыванием запроса (CSRF) и атакой на межсайтовые сценарии (XSS), которые могут быть использованы для кражи сессионных токенов.

Проверка сессионного механизма

Сессионный механизм отвечает за управление сессиями пользователей. Уязвимости в этом компоненте могут привести к захвату сессий и несанкционированному доступу. Пентестеры вручную проверяют:

- Управление временем жизни сессий

- Обработку токенов

- Уязвимости, связанные с повторным использованием токенов

Автоматизированные сканеры часто не могут детально проверить эти аспекты, ограничиваясь поверхностным анализом.

Сессионный механизм играет ключевую роль в обеспечении безопасности взаимодействия пользователей с веб-приложениями. Сессии позволяют системе отслеживать состояние и действия пользователя в течение его пребывания на сайте. Одной из наиболее распространенных проблем, связанных с сессионным управлением, является уязвимость к атакам на сессионные токены. Пентестеры проверяют, насколько надёжно система генерирует и управляет этими токенами, уделяя особое внимание их уникальности, сложности и случайности. Они также проверяют, безопасно ли передаются сессионные токены по сети, используют ли приложения защищенные протоколы передачи данных, такие как HTTPS, и защищены ли они от атак типа “Man-in-the-Middle” (MitM).

Кроме того, пентестеры анализируют время жизни сессий и механизмы их завершения. Они проверяют, автоматически ли завершаются сессии после определенного периода бездействия и правильно ли управляются токены после выхода пользователя из системы. Это важно для предотвращения атак, таких как угон сессий (session hijacking), когда злоумышленник может получить доступ к активной сессии пользователя. Пентестеры могут также тестировать системы на наличие уязвимостей, связанных с межсайтовым подделыванием запросов (CSRF) и межсайтовыми сценариями (XSS), которые могут быть использованы для кражи или подмены сессионных токенов. Проверка сессионного механизма включает в себя также анализ использования дополнительных мер безопасности, таких как атрибуты безопасности cookies (HttpOnly, Secure, SameSite), что способствует защите от различных атак и повышает общую безопасность системы.

Исключение ложных срабатываний

Автоматизированные сканеры уязвимостей могут генерировать большое количество ложных срабатываний, что затрудняет анализ и устранение реальных уязвимостей. Пентестеры, выполняя ручное тестирование, могут проверять результаты сканеров и исключать ложные срабатывания, что позволяет сосредоточиться на реальных угрозах.

Эксплуатация уязвимостей

Одним из значительных преимуществ пентестинга является возможность эксплуатации обнаруженных уязвимостей. Это позволяет понять реальное влияние уязвимости на систему и подтвердить ее существование. Автоматизированные сканеры не могут полноценно эксплуатировать уязвимости, ограничиваясь лишь их обнаружением.

Примеры ручного тестирования

Тестирование бизнес-логики

Примером может быть тестирование функционала онлайн-магазина. Пентестер может попытаться изменить цену товара путем изменения данных в HTTP-запросе. Если бизнес-логика не защищена должным образом, это может привести к существенным финансовым потерям.

Тестирование аутентификации и авторизации

Пентестер может попытаться обойти многофакторную аутентификацию, используя различные техники социальной инженерии или технические методы, такие как перехват SMS. Также, проверка управления ролями и привилегиями позволяет выявить, могут ли пользователи с низким уровнем доступа выполнять действия, предназначенные для администраторов.

Проверка сессионного механизма

Пентестеры могут проводить тестирование на уязвимости, такие как повторное использование токенов сессий или уязвимости, связанные с отсутствием проверки на уникальность токенов. Это может позволить злоумышленнику получить доступ к сессиям других пользователей.

Заключение

Тестирование на проникновение и автоматизированное сканирование уязвимостей – оба подхода имеют свои преимущества и недостатки. Однако, пентестинг, являясь преимущественно ручным процессом, предлагает более глубокий и комплексный анализ системы безопасности. Он позволяет проверять бизнес-логику, механизмы аутентификации и авторизации, а также сессионные механизмы, что недоступно для автоматизированных сканеров. Возможность эксплуатации уязвимостей и исключение ложных срабатываний делают пентестинг незаменимым инструментом для обеспечения безопасности современных информационных систем.